DVWA-Web渗透之搭建靶场

Damn Vulnerable Web Application (DVWA)(译注:可以直译为:”该死的”不安全Web应用程序),是一个编码差的、易受攻击的 PHP/MySQL Web应用程序。 它的主要目的是帮助信息安全专业人员在合法的环境中,练习技能和测试工具,帮助 Web 开发人员更好地了解如何加强 Web 应用程序的安全性,并帮助学生和教师在可控的教学环境中了解和学习 Web 安全技术。

搭建DVWA的过程

由于DVWA是用PHP语言写的安全测试平台,所以我们先要创建一个PHP开发集成环境。我们可以采用最简单的方法,只要安装上phpStudy,就安装了PHP开发集成环境。

搭建环境:win 11平台(其他环境符合code运行要求的也可以)

具体步骤如下:

准备DVWA

DVWA下载网址(已经失效):http://www.dvwa.co.uk/

虽然有各种版本的 DVWA,但唯一受支持的版本是来自官方 GitHub 存储仓库(repository)的最新源码。 你可以从 repo 中克隆它:

1 | # https |

安装phpStudy

phpStudy下载网址:https://www.xp.cn/

安装路径这里选择E盘,MySQL的默认登录账号密码都为root;

检查默认站点

启动Apache和MySQL

这里,启动MySQL是可能会失败:启动后会自动关闭。可能原因,是之前有安装过MySQL,需删掉注册表中的记录。

检查MySQL服务是否正在运行,如果是,需要先关闭,Windows系统中,win + R输入:services.msc打开本地服务列表,找到MySQL,停止服务。

Windows系统中,管理员权限打开CMD,执行下面的命令彻底删除MySQL服务:

1 | sc delete mysql |

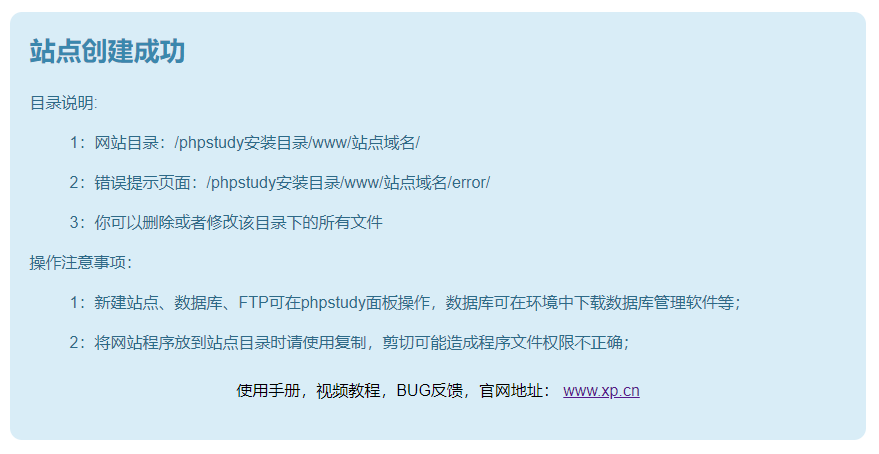

在浏览器中输入localhost或者127.0.01,站点创建成功,这表明安装成功

部署环境

将github上克隆的DVWA文件夹复制到phpStudy指定的默认站点路径下:

1 | E:\phpstudy_pro\WWW |

双击即可定位到该路径。

修改DVWA的数据库密码

选中E:\phpStudy\WWW\DVWA-master\config\config.inc.php.dist文件,去掉后缀.dist;

然后修改config.inc.php文件内容:

1 | $_DVWA[ 'db_user' ] = 'dvwa'; |

改为

1 | $_DVWA[ 'db_user' ] = 'root'; |

保存并关闭该文件。

访问DVWA站点

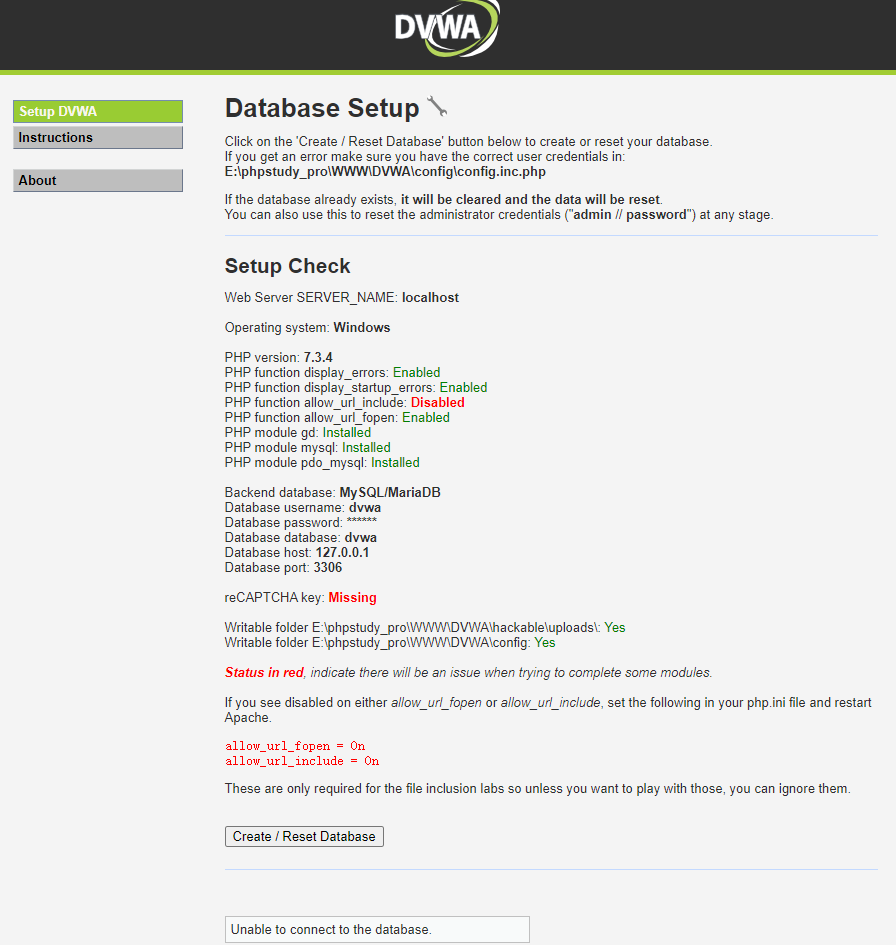

在浏览器中输入localhost:80/ DVWA/setup.php,会进入一个网页。

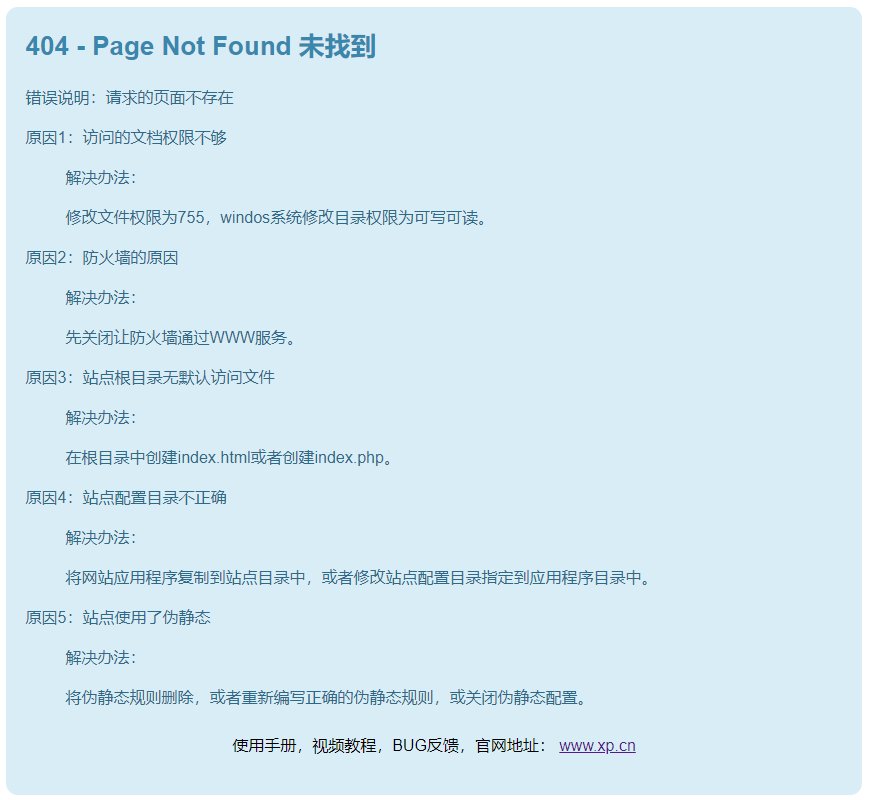

访问的过程中可能会出现请求的页面不存在,需更改目录权限。

win11系统可以这样操作赋予DVWA目录权限,把WWW下的DVWA目录拖拽到打开的VSCode,然后信任该目录,再次刷新访问localhost:80/ DVWA,成功了来到了DVWA页面

安装数据库

点击该网页底部的”Create/Reset Database”,就可以安装数据库。

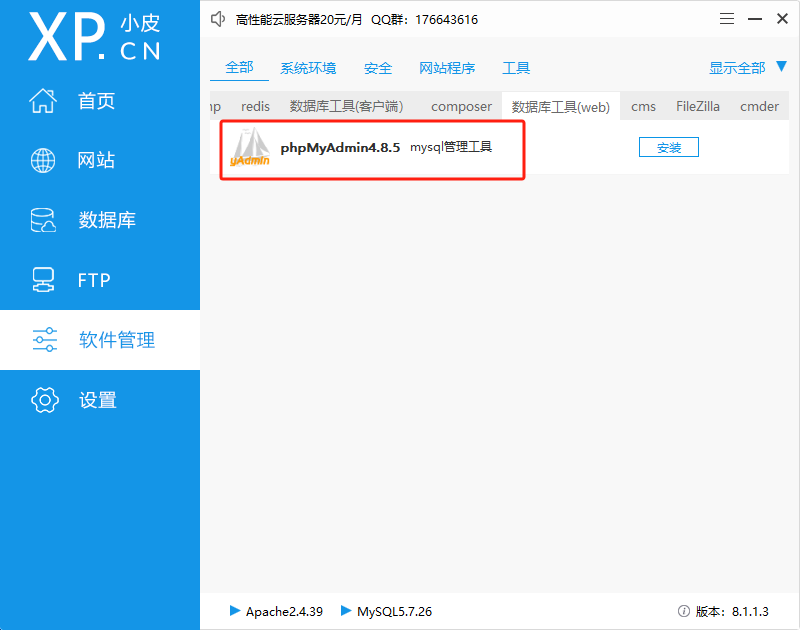

查看数据库信息,需要数据库工具,这里选择的MySQL管理工具为phpAdmin:

安装好后点击管理,登录上面修改的数据库密码即可访问到如下页面:

登录页面

安装完成后会自动跳转到登录界面。输入默认的用户名“admin”,密码”password“,就可以进入该网站平台,可以进行安全测试的实践了。

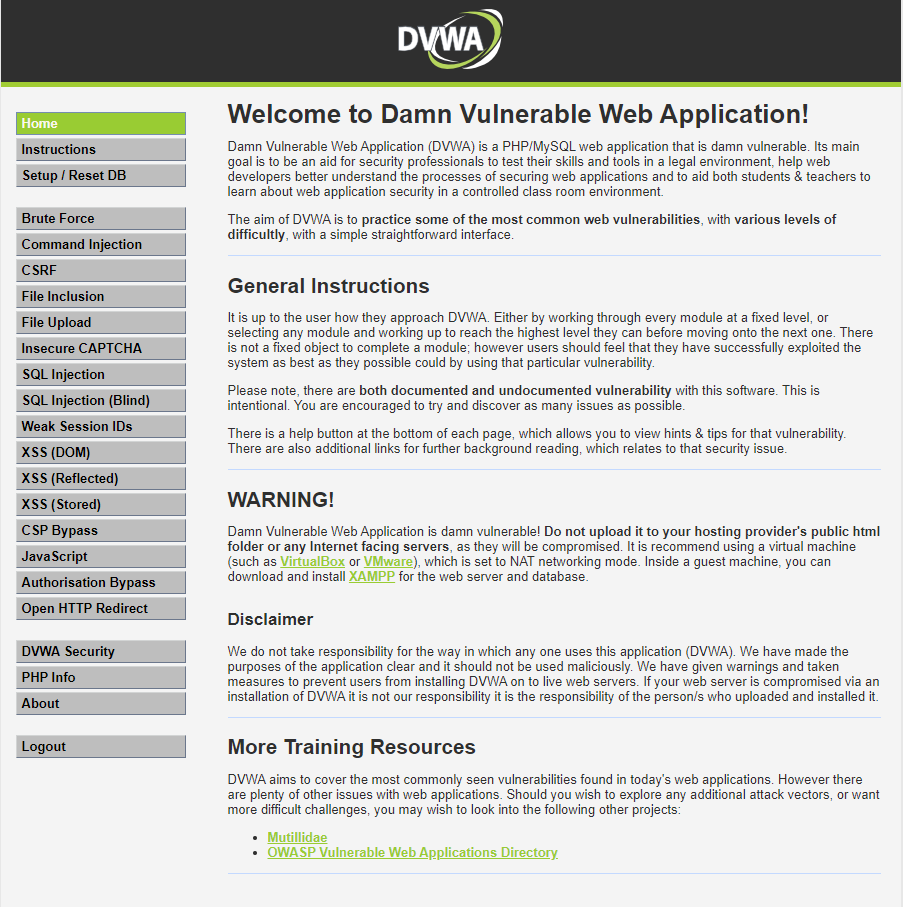

登录成功后跳到默认index.php页面,表明已经成功了

DVWA从搭建到部署到此结束了,后面就是各种破解渗透该网站啦。

结语

DVWA的目的是通过简单明了的界面来练习一些最常见的 Web 漏洞,所练习的漏洞具有不同的难度级别。 请注意,此软件存在提示和无提示的漏洞。 这是特意为止。 我们鼓励您依靠自己的能力尝试并发现尽可能多的安全问题。